Zdalny atak na układy DRAM

30 lipca 2015, 10:23Francuscy i austriaccy eksperci opublikowali dokument, w którym opisują, w jaki sposób można przeprowadzić zdalny atak na układy pamięci DRAM. Atak wykorzystuje znany od lat problem o nazwie "Rowhammer". Problem związany jest z gęstym upakowaniem komórek pamięci w układach DRAM, co powoduje, że są one niezwykle podatne na wewnętrzne zakłócenia

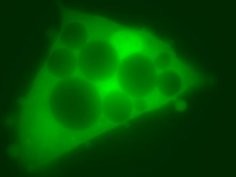

Szybkie źródło światła dla komputerów przyszłości

29 lipca 2015, 11:02Na Duke University skonstruowano emitujące światło urządzenie, które działa z częstotliwością 90 GHz, czyli jest w stanie włączyć się i wyłączyć 90 miliardów razy w ciągu sekundy. Jego powstanie to ważny krok w kierunku budowy komputerów przesyłających dane za pomocą światła, a nie ładunków elektrycznych.

Hakowanie peceta komórką

29 lipca 2015, 10:04Izraelscy eksperci ds. bezpieczeństwa pokazali, w jaki sposób za pomocą tradycyjnego telefonu komórkowego (nie smartfonu) można dokonać ataku na komputer. Nie ma przy tym potrzeby wykorzystywania Wi-Fi, Bluetootha, USB czy połączenia kablowego.

HBI wskaże, co najlepiej pić

28 lipca 2015, 10:04Z najnowszego numeru Journal of the Academy of Nutrition and Dietetics dowiadujemy się, że naukowcy z Virginia University of Technology (Virginia Tech) opracowali Healthy Beverage Index (HBI). To narzędzie pozwalające na ocenę wpływu przyjmowanych płynów na ludzkie zdrowie.

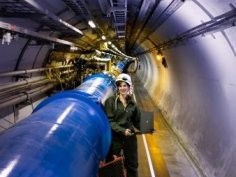

Wielki Zderzacz Hadronów potwierdza Model Standardowy

28 lipca 2015, 08:22Na hipotezę o supersymetrii spadł kolejny cios. Dane z Wielkiego Zderzacza Hadronów (LHC) dowodzą, że zmiana kwarka pięknego w kwark górny zachodzi zgodnie z zasadami Modelu Standardowego. Dotychczas pomiary tego rzadko spotykanego zjawiska dawały niejednoznaczne wyniki, co próbowano tłumaczyć właśnie supersymetrią

Android podatny na prosty atak

28 lipca 2015, 07:56Jak twierdzi firma Zimperium, aż 95% smartfonów z Androidem może być podatnych na prosty atak przeprowadzany za pomocą wiadomości tekstowej z dołączonym plikiem wideo. Pracownicy Zimperium poinformowali, że we wbudowanym w Androida narzędziu Stagefright, które służy do odtwarzania plików multimedialnych, istnieje dziura pozwalająca na całkowite przejęcie kontroli nad smartfonem

Przejadanie to skutek niedoboru hormonu w mózgu?

28 lipca 2015, 06:32Gdy w ośrodkowym układzie nerwowym (OUN) myszy laboratoryjnych występuje niedobór hormonu zwanego glukagonopodonym peptydem 1 (ang. glucagon like peptide-1, GLP-1), gryzonie przejadają się i spożywają więcej tłustych produktów.

Hornet - Tor przyszłości?

27 lipca 2015, 11:15Naukowcy z uczelni wyższych w Londynie i Zurichu opracowali najszybciej działającą technologię anonimowego surfowania w sieci. Eksperci użyli metody cebulowej, w której wszelkie dane są wielokrotnie szyfrowane w różnych warstwach, dzięki czemu nie wiadomo kto i z jakim serwerem się łącz

Cztery niezałatane dziury w IE

27 lipca 2015, 08:33HP ujawnia cztery dziury w Internet Explorerze, które pozwalają na przejęcie kontroli nad komputerem ofiary. Informacje o lukach zebrano w ramach HP Zero Day Initiative, a Microsoft wciąż nie opublikował poprawek.

Źle zabezpieczone 'inteligentne' zegarki

24 lipca 2015, 09:49HP informuje, że wszystkie testowane przez firmę „inteligentne” zegarki (smartwatch) zawierają poważne dziury w zabezpieczeniach. Tego typu gadżety, wyposażone m.in. w łączność bezprzewodową, mogą stać się nowym celem cyberataków.